Veeam hat kürzlich die v12.1 veröffentlich und damit diverse neue Features eingeführt. Ich habe in meiner Laborumgebung die Malware Detection getestet und möchte hier einige Eindrücke liefern und auf ein paar der neuen Features der neuen Version eingehen. Dies Artikel beruht ausschließlich auf meinen persönlichen Erfahrungen im Lab.

Inline Malware Detection:

Hier wird eine Inline-Analyse von Daten durchgeführt, die auf Basis von Machine-Learning verschlüsselte Daten erkennt, die vorher unverschlüsselt waren. Es wird ebenfalls auf Indizien geachtet wie z.B. das Vorhandensein von Onion-Links.

Die Last wird hier auf den Backup Proxy umgelegt, somit muss dieser ausreichend Ressourcen beinhalten und sollte nicht bereits vollständig ausgelastet sein. Eine zusätzliche Konfiguration ist nicht erforderlich, da Veeam die Funktion mit dem Update automatisch zur Verfügung stellt und integriert.

Analyse der Dateisystem-Aktivitäten:

Im Rahmen des GFSI (Guest File System Indexing) für Fileserver wird das Gast-Filesystem auf bekannte Malware-Dateiendungen überprüft und ausgewertet, zumal hier ebenfalls mehrere Indikatoren zur Prüfung angewendet werden. Es wird beispielsweise die Umbenennung oder massenhafte Löschung von bestehenden Dateien geprüft und gemeldet, sodass dies im Nachgang überprüft werden kann. Gerade unbekannte und / oder unübliche Dateiendungen fallen hier auf und können gezielt überprüft und validiert werden.

Diese Funktion ist von der o.g. Inline-Analyse losgelöst und erfordert aktives GFSI. Da die Definitionen für die Funktion von den Veeam-Servern in regelmäßigen Abständen aktualisiert werden, ist eine Internetverbindung zu Veeam erforderlich. Ein manuelles Update steht zur Verfügung, ist jedoch mit einem manuellen, administrativen Aufwand verbunden.

Early Threat Detection:

Veeam stellt mit der Veeam Incident API eine Schnittstelle zur Verfügung, die von NDR/MDR/XDR-Tools angesprochen werden kann. Somit kann erreicht werden, dass eine Infektion des Backupservers bzw. von Backups früh erkannt werden kann. Falls eine Infektion stattfindet, werden dann alle Backup-Files ab dem entsprechenden Befalls-Zeitpunkt als infiziert markiert. Veeam kann parallel angewiesen werden, separates Backup eines bestimmten Workloads durchzuführen, bevor eine Schadsoftware flächendeckend Schaden anrichten kann.

YARA-Scan:

YARA ist ein von VirusTotal entwickeltes Framework zur Mustererkennung zur Erkennung und Erforschung von Schadprogrammen. Dieses Framework wird ebenfalls in Antiviren-Software eingesetzt.

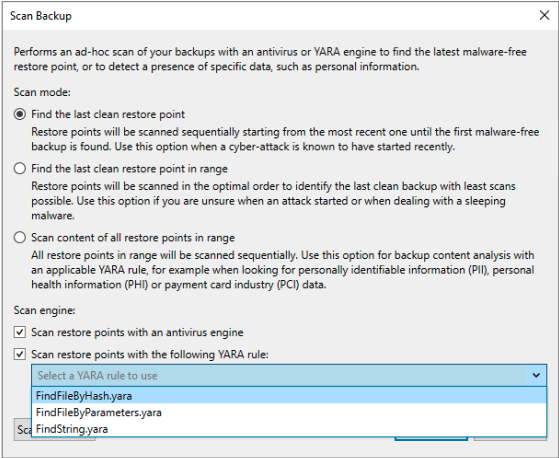

YARA in Veeam hilft, vorhandene Backup-Files zu analysieren und den Zeitpunkt einzugrenzen, in dem die Malware den Weg in das produktive System und somit in die Backups gefunden hat. Diese Scans basieren auf der SureBackup-Methode und können somit auch zeitgesteuert bzw. automatisiert durchgeführt werden.

Wichtig: Diese Funktion erfordert die Veeam Data Platform Advanced oder Premium!

Event-Weiterleitung:

Veeam kann eine Bedrohung (unabhängig ihres Typs) an ein SIEM-System weiterleiten und somit für eine Transparenz sorgen. Es wurde ebenfalls die Syslog-Funktion verbessert, sodass nun deutlich schneller und effizienter auf Bedrohungen und Angriffe reagiert werden kann.

Labor-Szenario:

Ich habe innerhalb meiner Laborumgebung eine Veeam-Infrastruktur installiert, die folgende Komponenten enthält:

KH-VMGR-01: virtueller Backup Server (VBR Server)

KH-VEM-01: virtueller Enterprise Manager Server

KH-VONE-01: virtueller Veeam ONE Server

KH-VPR-01: virtueller Proxy-Server mit RDM als Backup-Target (Basis: ESXi)

KH-BETA-01: Test-VM, auf die beispielsweise Viren etc. geladen werden können

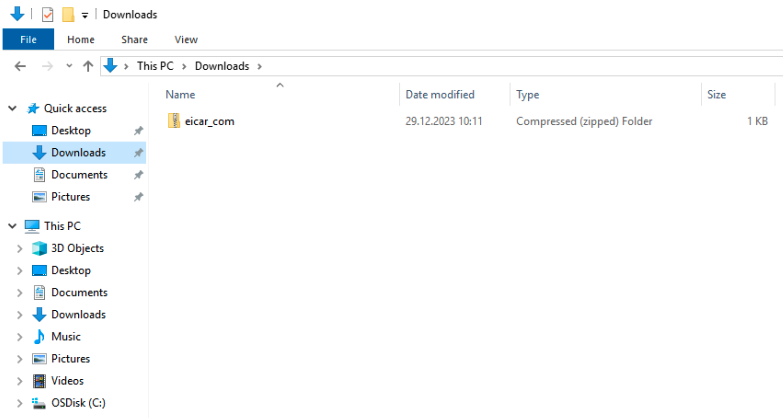

Die VM KH-BETA-01 habe ich mehrfach gesichert, um sie innerhalb von Veeam bekannt zu machen und ebenfalls einige “saubere” Restore Points zu generieren. Im Anschluss habe ich eine EICAR-Testdatei auf das System kopiert (Pfad: Downloads) und dann erneut Backups erstellt. Der Windows Defender hat bei dem Herunterladen der Datei bereits mehrfach angeschlagen, somit habe den Downloads-Ordner für dieses Szenario als Ausschluss im Defender deklariert.

Dies darf in einer produktiven Umgebung natürlich nicht gemacht werden!

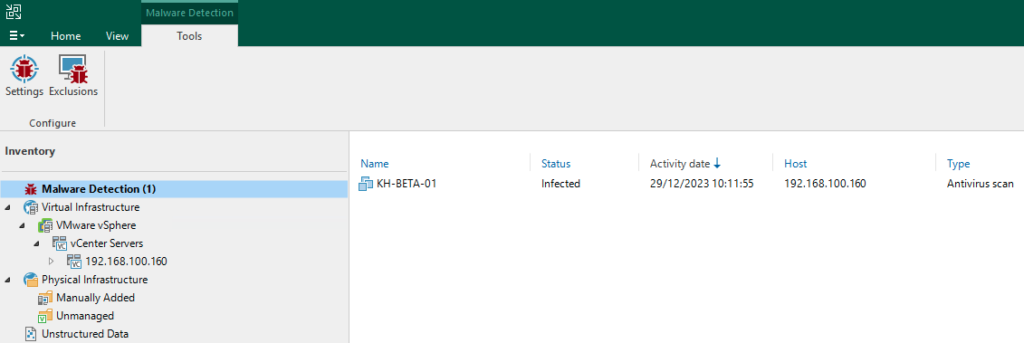

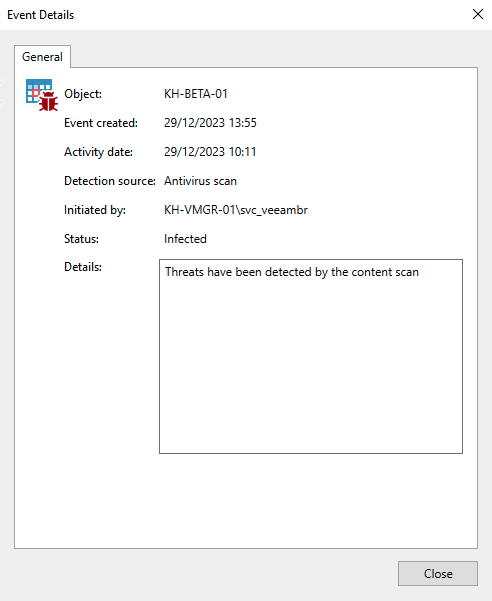

Die Malware Detection schlägt hier direkt an. Innerhalb der Übersicht in der Veeam Konsole wird die Infektion ebenfalls angezeigt:

Wichtig: Veeam ONE ist für die vollständige Funktionalität der Analytics wie oben erwähnt erforderlich!

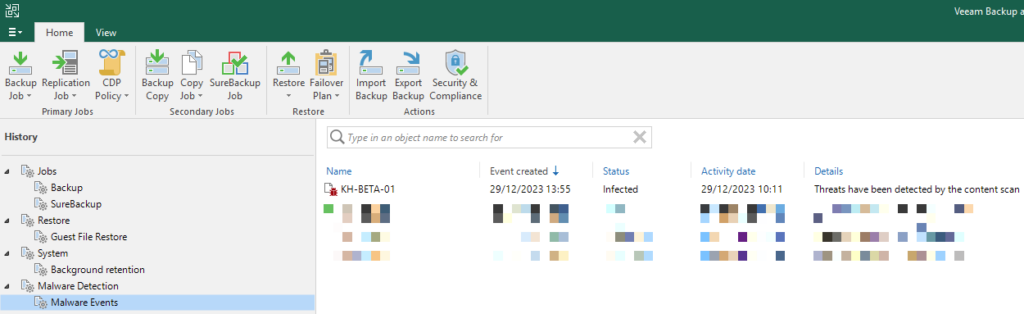

Innerhalb von Veeam ONE erhält man dann direkt einen entsprechenden Alarm:

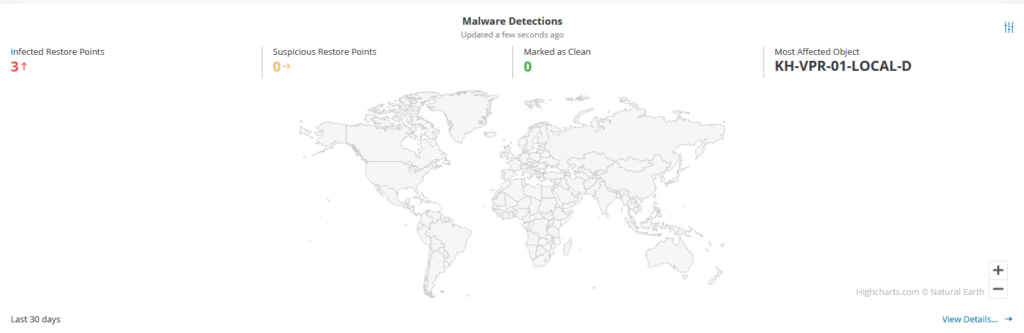

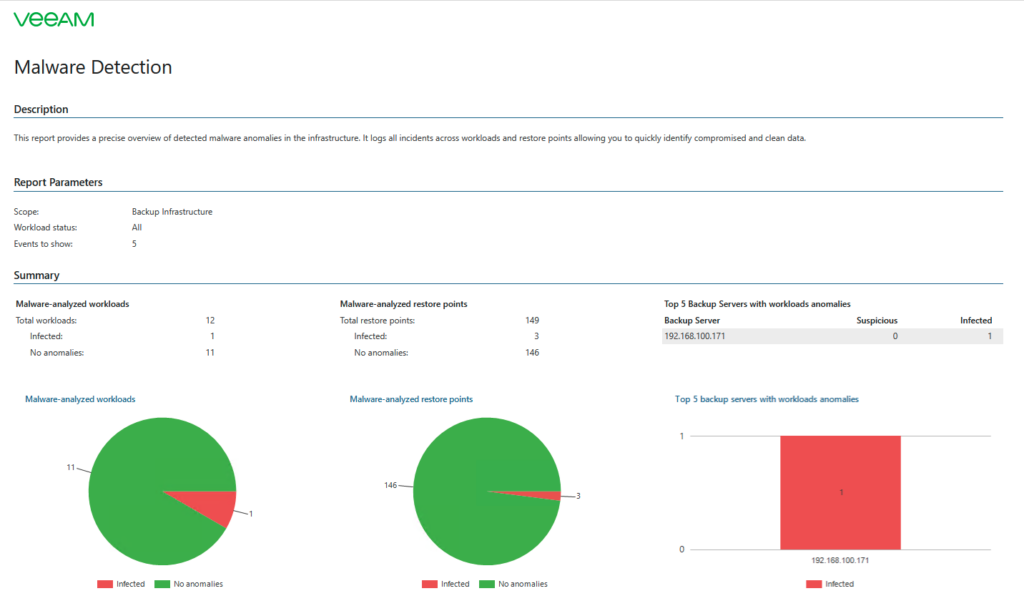

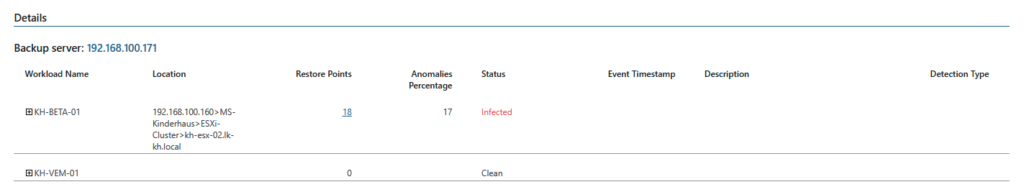

Mit Hilfe von Veeam ONE kann folgender Report generiert werden, der etwas mehr Details zeigt:

Bei einem Klick auf die Anzahl der Restore Points (unterer Screenshot) werden hier nun Informationen über den Zeitpunkt des Befalls anhand der infizierten Restore Points dargestellt:

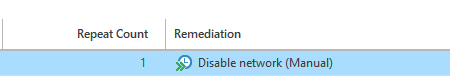

Als Handlungsvorschlag hat Veeam ONE folgenden Vorschlag – die Isolation des betroffenen Systems:

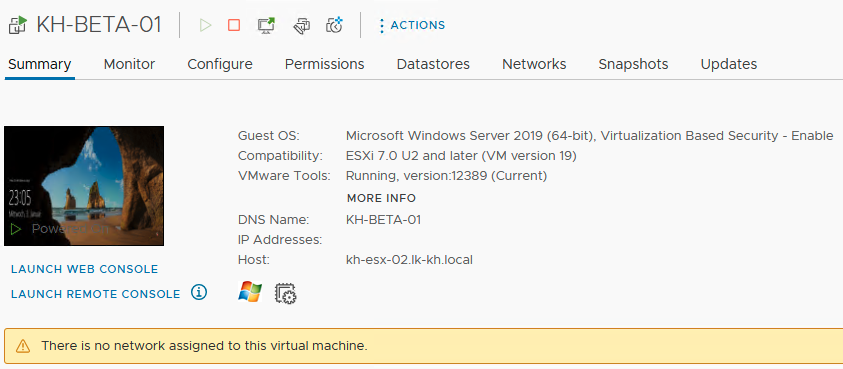

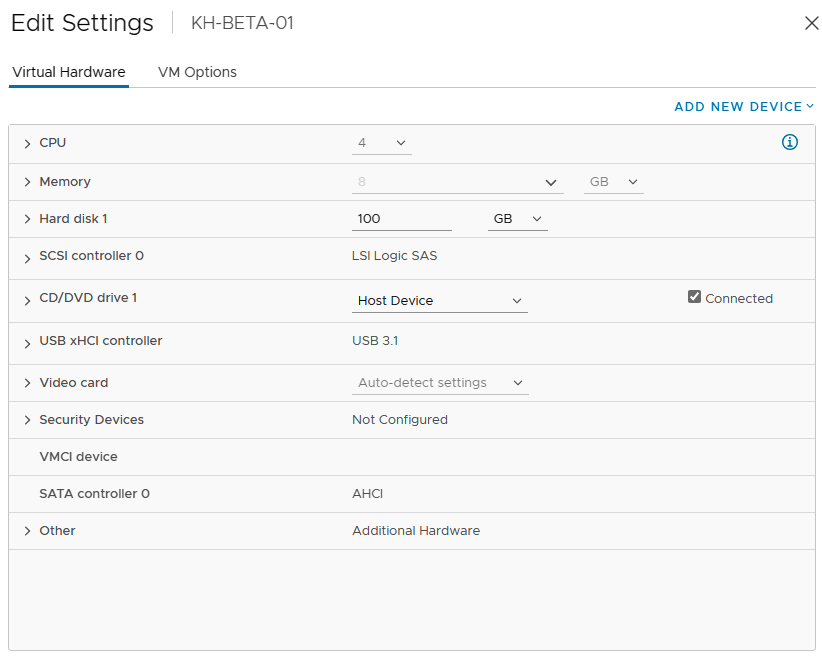

Führt man dies nun durch (“Resolve”), so wird der Netzwerkadapter der betroffenen VM gelöscht, sodass eine Netzwerkisolation für das betroffene System herbeigeführt wird. Der Vorgang hat nicht einmal eine Minute gedauert und ist vollständig über Veeam ONE bearbeitet worden:

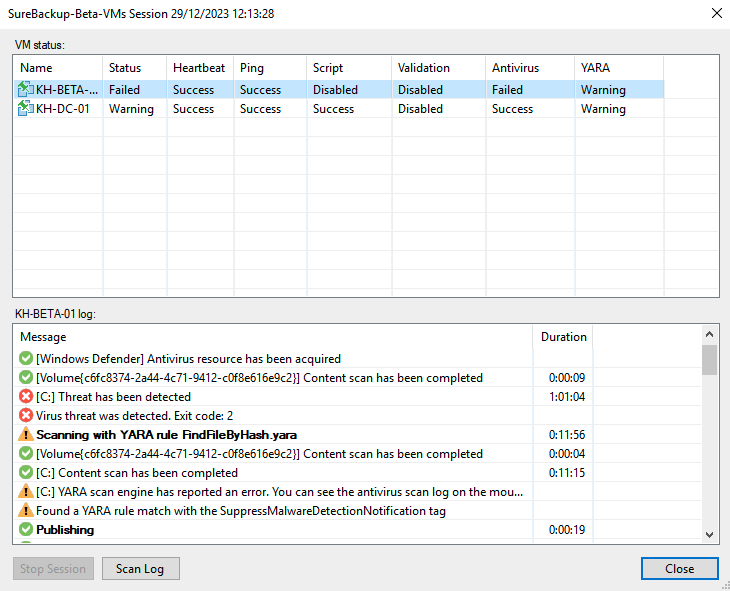

Malware Detection und Antivirus Scan in SureBackup:

Die o.g. Funktionalität ist ebenfalls für Veeam SureBackup verfügbar. Innerhalb des Labs habe ich folgende Einstellungen für einen SureBackup-Job definiert:

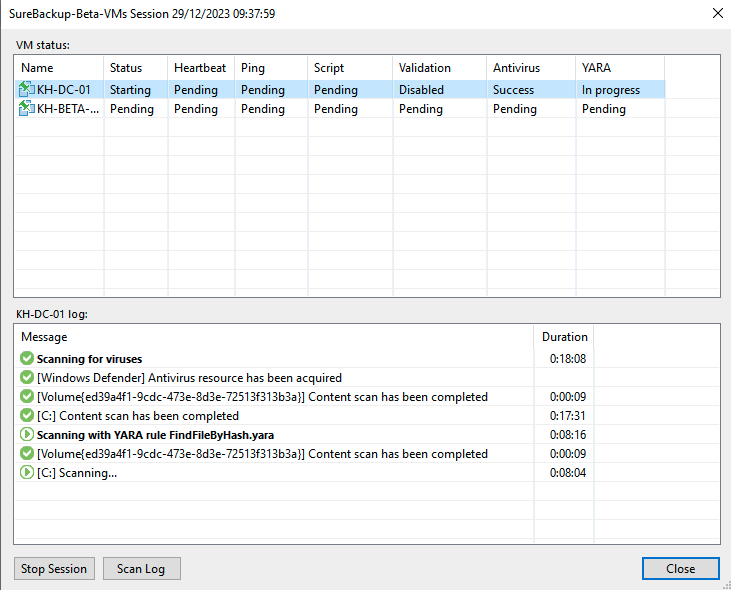

Der Job führt dann während der Laufzeit die folgenden Schritte durch:

Zusammenfassung:

Veeam setzt mit der neuen Version einen Meilenstein im Bereich Threat Analysis und Data Protection. Bisher ist immer davon auszugehen, dass im Falle eines Cyberangriffes im Produktivsystem auch die Backups betroffen sind, da sich Angreifer oft viele Monate im System befinden, bevor sie aktiv werden und somit auch die Post-Exploitation einleiten.

Mit den neuen Funktionen der Veeam v12.1 wird die Chance erhöht, bereits vor Ausbruch von Schadsoftware oder vor Einleitung von Angriffen potentielle Schadsoftware o.ä. in Backups zu finden, um somit nicht nur die Wiederherstellbarkeit des Systems zu verbessern, sondern auch im Produktivsystem tätig werden zu können, bevor ein Angriff vollständig durchgeführt werden kann.

Offizielle Informationen zur neuen Veeam-Version können hier eingesehen werden: