Dieses Jahr ist geprägt von der Community!

Zum ersten Mal durfte ich bei der Veeam User Group (VUG) Deutschland einen eigenen Vortrag zu einem selbstgewählten Thema halten. Das insgesamt zweite Treffen der VUG Deutschland fand dieses Jahr in München bei der Fa. Pure Storage GmbH statt, die uns freundlicherweise verpflegt haben und die Lokalitäten zur Verfügung gestellt haben.

Für mich war es eine weite Reise, ich bin in den insgesamt 3 Tagen (davon 2 Tage Reisezeit) rund 16,75 Stunden Auto gefahren und haben dabei einen Kollegen aus dem Frankfurter Raum mitgenommen, denn ich auf der VeeamON 2024 in Miami kennenlernen durfte – Community & so!

Für mich war und ist es wichtig, zu Netzwerken. Für mich war und ist es außerdem wichtig, eine Message zu transportieren: Die Welt dreht sich weiter. So dreht sich auch die technologische Welt rund um die IT und rund um mein Thema Disaster & Recovery weiter.

Meiner Meinung nach ist es längst nicht mehr an der Zeit, einfach nur “schwarz & weiß” zu denken und sich auf einen einzelnen Fachbereich zu konzentrieren, ohne Berührungspunkte zu sehen. Darauf habe ich auch mein Vortragsthema ausgelegt:

Veeam Hardened Design – Abseits der Basics

Wir leben in einer Zeit von digitalen Angriffen, hochkomplexer, automatisierter Technik, die allerdings eine andere Art von Pflege und Weitsicht benötigt, wie es vielleicht noch vor 5 oder 10 Jahren der Fall war – unter anderem Corona und der damit einhergehende Wandel ist hier sichtlich maßgeblich beteiligt.

Wichtig zu verstehen ist, dass Backups und somit auch Strategien (organisatorisch wie auch technisch) angepasst werden müssen und hier mehrere Fachbereiche zusammenfließen. In meinem Beispiel sind das Backup und IT-Security.

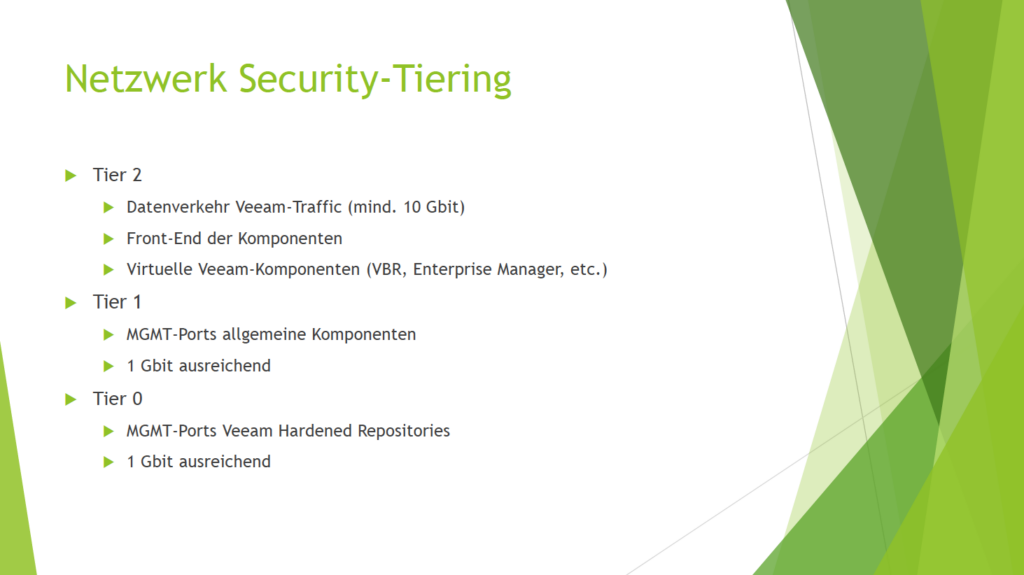

Das beste, schnellste und zuverlässigste Backup bringt uns gar nichts, wenn es unverschlüsselt und leicht zugänglich (“bequem”) in der selben Layer-2 Domäne platziert ist, wie auch produktive Workloads. Wir haben keinen Mehrwert, wenn wir Systeme im Standard betreiben und es uns einfach machen, denn diese Standards sind Angreifern längst bekannt und stellen somit ein enormes Sicherheitsrisiko dar.

Ziel meines Vortrages:

Veeam bietet seit einigen Versionen innerhalb der Veeam Backup & Replication Console ein sehr nützliches Tool, welches leider viel zu selten verwendet wird: Den Veeam Security & Compliance Analyzer.

Dieses Tool gibt erste, wichtige Hinweise zum Zustand unserer Umgebung – nicht nur technisch, sondern auch organisatorisch. Abgefragt wird zumindest das Vorhandensein einer 3-2-1-Architektur, Air-Gapping und vieles mehr.

Das reicht mir allerdings nicht…

Ich bin der Auffassung, dass das darunter befindliche Windows-Betriebssystem unabhängig von darauf eingesetzter Software im “Standard” (nach der Erstinstallation, ohne Anpassungen) grundsätzlich ein hohes Sicherheitsrisiko darstellt. Das ist leider auch nicht zu vermeiden, denn Microsoft kann eben nur einen einzelnen Standard etablieren, Kunden müssen diesen dann selbst so anpassen, wie es für sie und auch die darauf geplante Anwendung erforderlich ist.

Mangels Zeit, Fachwissen und auch Bequemlichkeit wird dieser Faktor leider oft vernachlässigt, weil die Applikationen natürlich trotzdem – auch in Standard-Konfiguration – auf den Systemen fehlerfrei betrieben werden können. Im Bereich der Security haben “Standards” jedoch immer einen enormen Beigeschmack.

Die Vision:

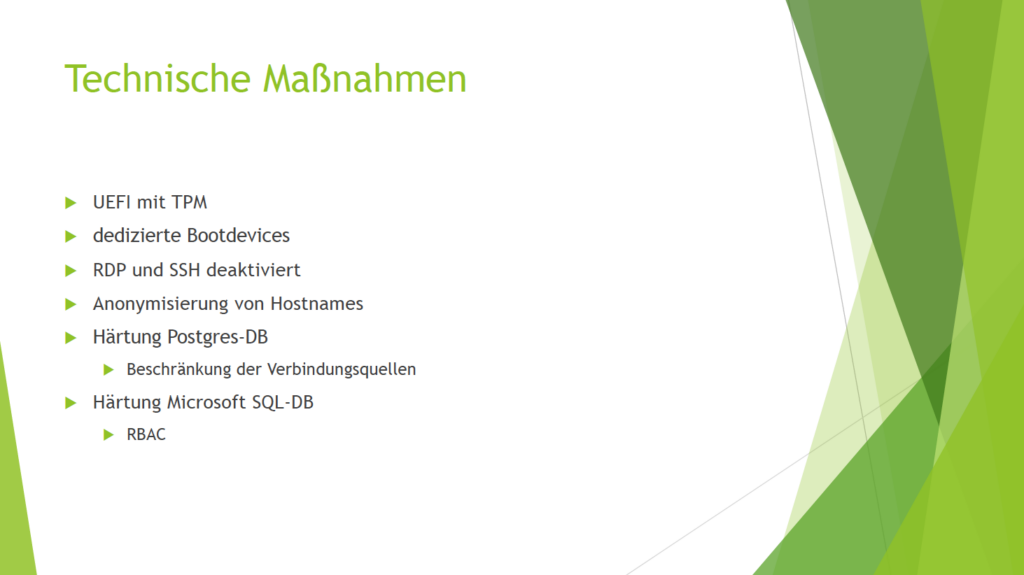

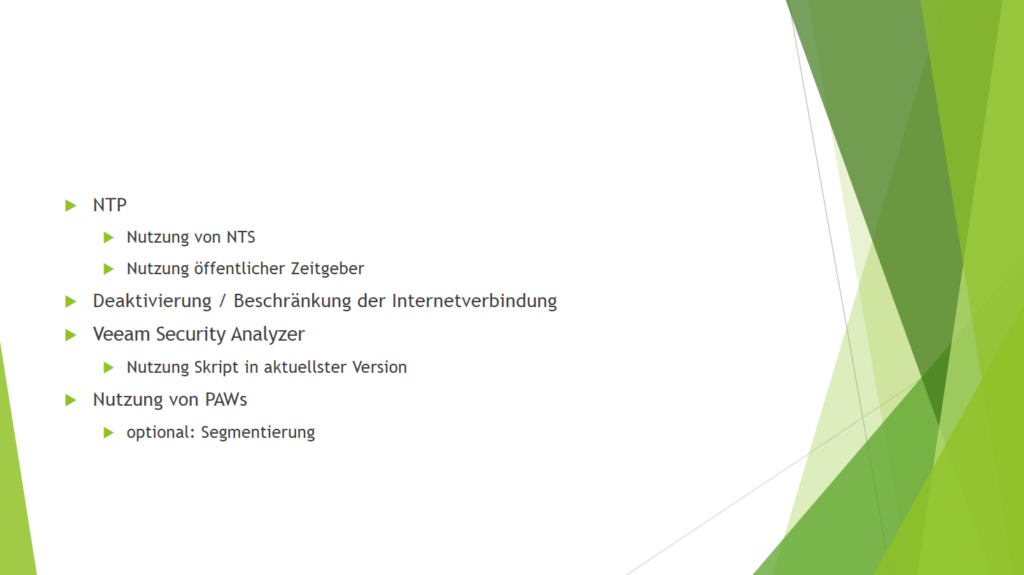

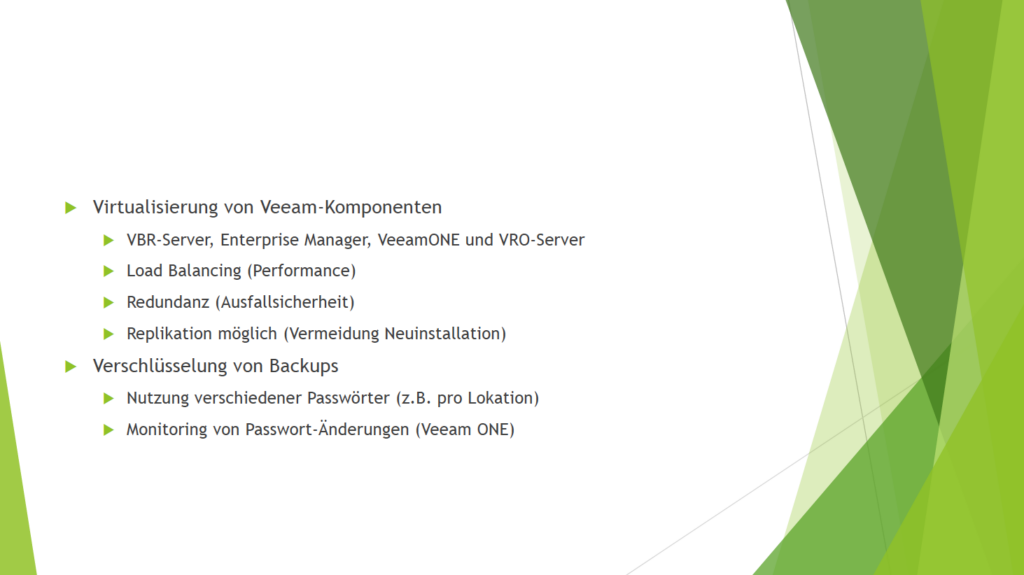

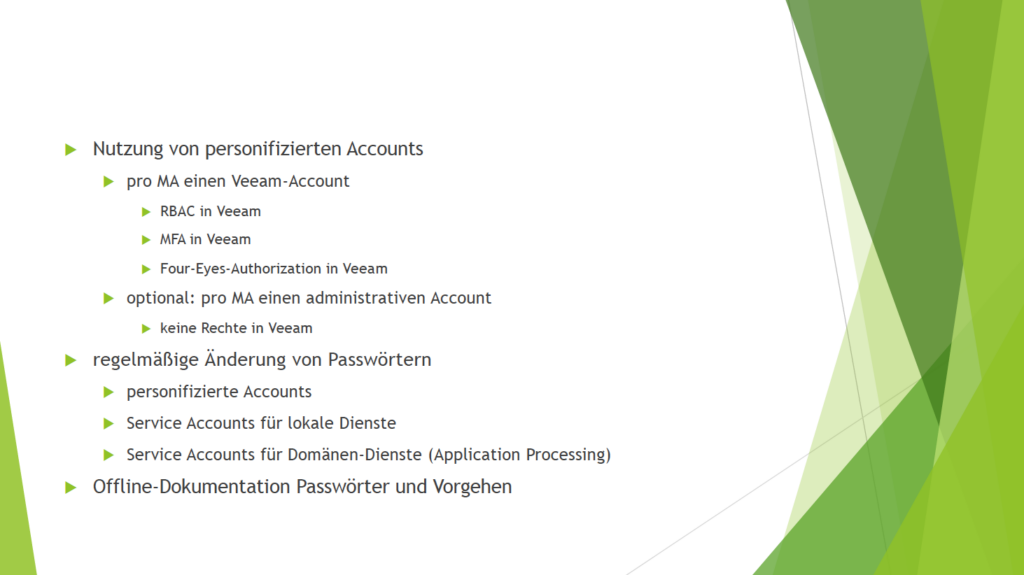

Ich möchte den unter Veeam Backup & Replication befindlichen Windows-Stack weitestgehend und ohne den Einsatz von Zusatzsoftware härten, undzwar wesentlich tiefer, als es das o.g. Skript tut.

Die Herausforderung:

Kunden sind oft mit der Menge an kleinen Anpassungen überfordert und verlieren schnell den Überblick, zumal leider immer noch viel zu oft der Mehrwert nicht gesehen wird und der Fokus eher auf eine schnelle Inbetriebnahme und eine bequeme Bedienung gelegt wird.

Die von mir überlegten Anpassungen sind sehr zeitintensiv, was eine weitere Hürde für viele Kunden darstellt.

Die Lösung:

PowerShell! Ich möchte ein standardisiertes Skript schreiben, welches – nach Möglichkeit “geführt”, d.h. mit Abfragen und Benutzerinteraktion – das Hardening von Windows übernimmt. Dieses Skript kann und sollte noch vor der Installation von Veeam Backup & Replication ausgeführt werden, um einen sauberen Stand zu haben und darauf dann die Software zu installieren.

Da dieses Skript recht umfangreich ist und viele Faktoren einfließen, benötigt die Entwicklung und vor allem die Testphase relativ viel Zeit. Ich habe mir als vorsichtiges Ziel gesetzt, bis Ende 2024 (Mitte / Ende Dezember) damit fertig zu sein und eine erste Version veröffentlichen zu können.

Das Ergebnis wird selbstverständlich im Veeam Community Hub für alle veröffentlicht, da ich mich sehr über konstruktives Feedback und auch Kritik zur Verbesserung freue.

Der Vortrag:

Ich habe versucht den Vortrag sowohl für Endkunden (aus Consulting-Sicht) als auch für technische Partner interessant zu gestalten. Hier einige Slides, die ich in München präsentieren durfte (leider nur auf Deutsch):

Wie eingangs bereits erwähnt, bin ich kein großer Freund von Zusatztools, Software o.ä. auf Disaster & Recovery Komponenten. Im K-Fall muss das System zuverlässig und nach vorgegebenen Standards und Vorgehen funktionieren und somit ist es mir wichtig, so wenig Fehlerquellen wie möglich einzubauen.

Eine Ausnahme kann ein MFA-Tool wie Cisco Duo (siehe unten) darstellen.

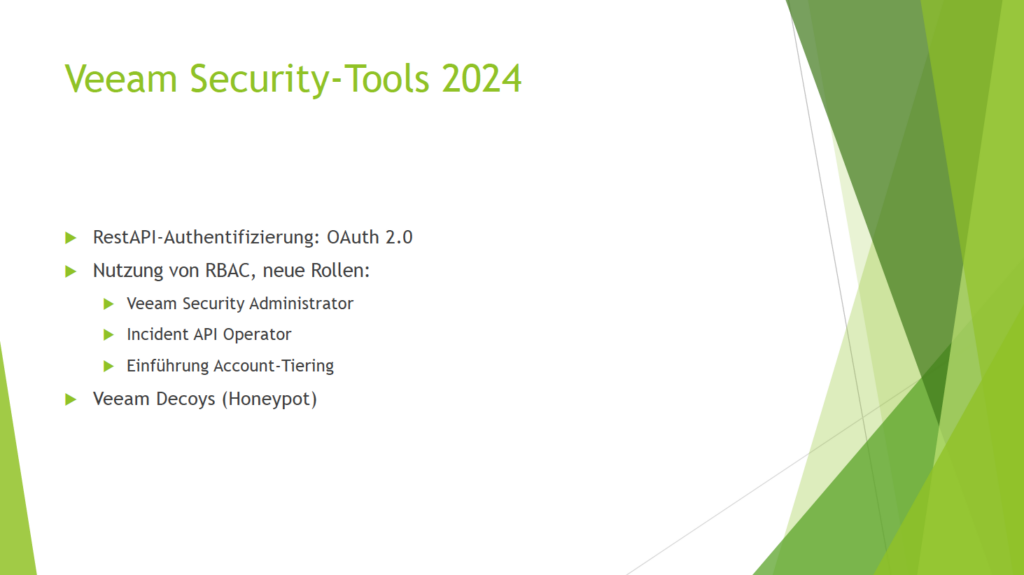

Hinweis: Diese Tools sind seit Veeam v12.2 verfügbar.

Weitere Infos sind in weiteren Community-Posts zu finden:

https://community.veeam.com/blogs-and-podcasts-57/veeam-12-2-rbac-enhancement-8494

Veeam Decoys:

https://community.veeam.com/blogs-and-podcasts-57/veeam-decoys-project-8241

Das Thema Active Directory ist natürlich kein reines Disaster & Recovery Thema, sondern global zu betrachten. Auszüge der empfohlenen Maßnahmen habe ich hier dargestellt, die Veeam Community bietet jedoch sehr viele, gute Inhalte hierzu:

https://community.veeam.com/groups/cyber-security-space-95

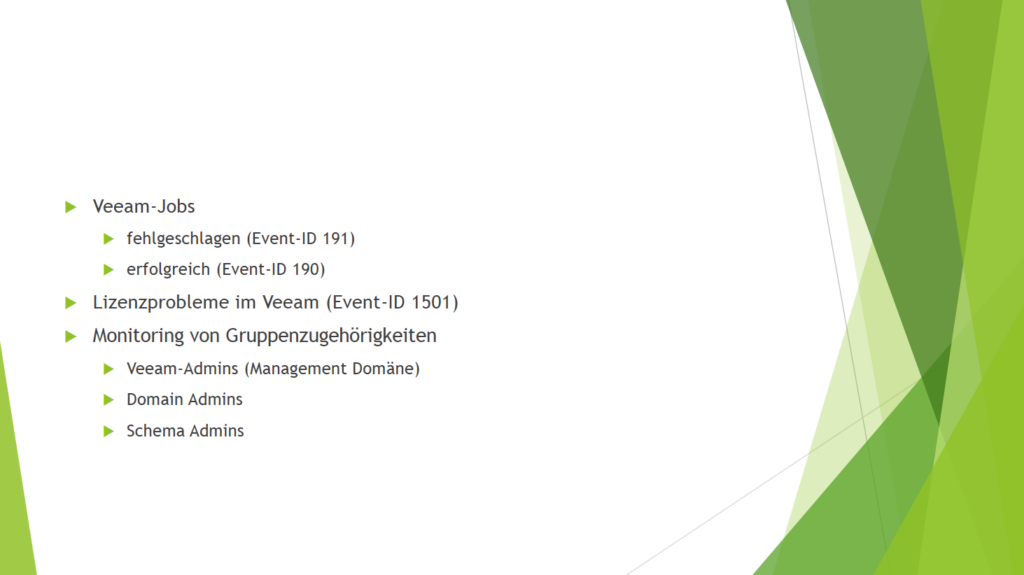

Monitoring / Auditing:

Dieses Thema wird lieder im Disaster & Recovery Kontext oft vernachlässig. Wie wir alle wissen, können wir uns nie zu 100% absichern und es wird immer Angriffsvektoren geben, diese lassen sich auch nicht ganzheitlich abstellen.

Umso wichtiger ist es, für Transparenz zu sorgen. Dies betrifft natürlich sowohl eine Produktivumgebung als auch eine Disaster & Recovery Umgebung, da wir zumindest Warnungen erhalten möchten, wenn etwas vom definierten Standard abweicht. Beispiele hierfür sind in der Präsentation erwähnt.

Mögliche Tools können z.B. ServiceNow oder PRTG sein.

MFA mit Cisco Duo:

Auch dies ist ein Erfahrungswert aus meiner Vergangenheit. Cisco Duo eignet sich als Tool wunderbar, um auf Windows-Ebene (das kann eine RDP- oder eine lokale Anmeldung sein) MFA abzubilden und einen zusätzlichen Schutz vor ungewollten oder unautorisierten Anmeldungen zu etablieren.

Cisco Duo ist offlinefähig und eignet sich somit auch für isolierte Umgebungen. Egal wie und in welcher Art man das Tool einsetzt: Eine saubere, konsistente und vollständige Dokumentation (Notfallhandbuch etc.) ist unerlässlich!

Das Tool kann beispielsweise auch eine administrative Kommandozeile (CMD / Eingabeaufforderung) absichern, d.h. innerhalb einer aktiven Sitzung kann der Tool ebenfalls gezielt eingesetzt werden, sofern das Konzept dies vorsieht.

Ausblick:

Auch hierzu möchte ich aktuelle, technische Tests im Veeam Kontext durchführen und diese in der Community zu Verfügung stellen.

Stay tuned!